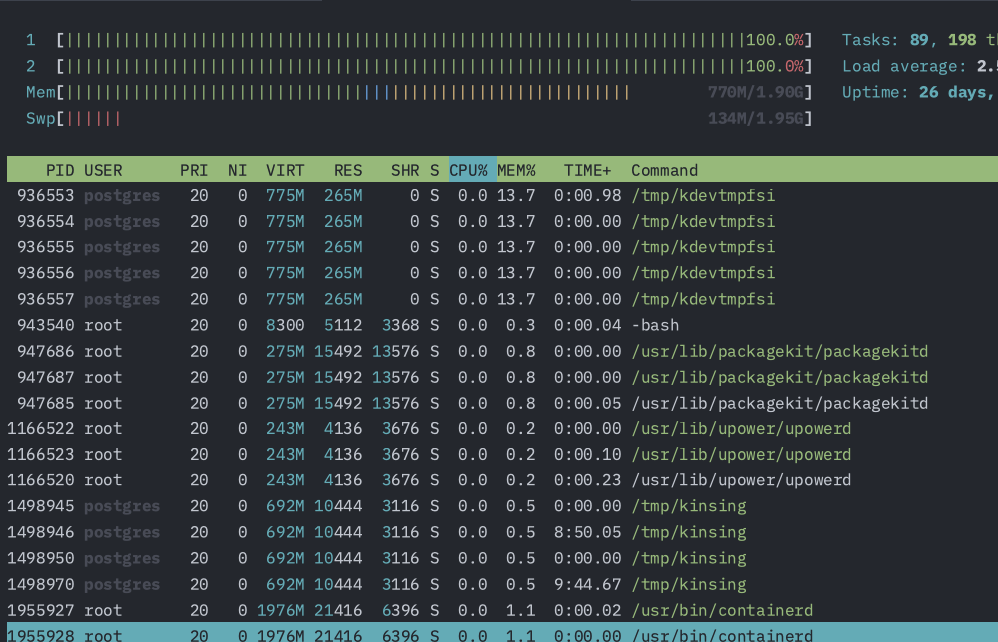

Tenho trabalhado num projeto com Docker e tem o usuário postgreSQL que fica consumindo 100% das CPU's. Na tentativa de resolver o problema pesquisei pelo comando /tmp/kdevtmpfsi e pelo /tmp/kinsing e tudo indica que sejam comandos para minerar bitcoin.

Meu arquivo compose está assim:

services:

connecta_web_database:

container_name: connecta_web_database

image: postgres:16.4

restart: always

volumes:

- connecta_web-db:/var/lib/postgresql/data

environment:

- LC_ALL=C.UTF-8

- POSTGRES_DB=connecta_web_db

- POSTGRES_USER=connecta_web_dbmanager_2LiyBoLHeHo5yG

- POSTGRES_PASSWORD=*******

- POSTGRES_HOST_AUTH_METHOD=md5

networks:

- *****

ports:

- "5439:5432"

Gostaria de uma ajuda na tentativa de solucionar o problema.