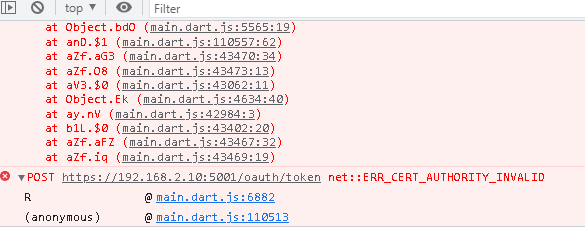

Olá Configurei a minha API para receber requisições https através de um certificado self-signed. Quando faço a requisição via postman está funcionando corretamente, porém temos uma aplicação front-end que também possui um certificado válido SSL, apresenta problemas ao realizar as mesmas requisições. Segue o erro:

Configurei a API da seguinte forma:

Configurei a API da seguinte forma:

application.properties

#server port

server.port=5001

server.ssl.key-alias=https-example

server.ssl.key-store=classpath:https-example.jks

server.ssl.key-store-type=JKS

server.ssl.key-password=xxxxx

server.ssl.enabled=true

SSOApplication

@Bean

public ServletWebServerFactory servletContainer() {

TomcatServletWebServerFactory tomcat = new TomcatServletWebServerFactory();

// HTTP Connector

Connector httpConnector = new Connector(TomcatServletWebServerFactory.DEFAULT_PROTOCOL);

httpConnector.setScheme("http");

httpConnector.setPort(5002); // HTTP port

tomcat.addAdditionalTomcatConnectors(httpConnector);

// HTTPS Connector

Connector httpsConnector = new Connector(TomcatServletWebServerFactory.DEFAULT_PROTOCOL);

httpsConnector.setScheme("https");

httpsConnector.setSecure(true);

httpsConnector.setPort(443); // HTTPS port

httpsConnector.setAttribute("keystoreFile", "src/main/resources/https-example.jks");

httpsConnector.setAttribute("keystorePass", "xxxx");

httpsConnector.setAttribute("keyAlias", "https-example");

tomcat.addAdditionalTomcatConnectors(httpsConnector);

return tomcat;

}