No projeto anterior, foi realizada uma otimização voltada para a eficiência no endereçamento IP, com o objetivo de reduzir desperdícios e preservar a simplicidade operacional. A iniciativa adotou uma abordagem prática para a realocação de faixas de IP, garantindo melhor aproveitamento dos recursos disponíveis.

Nesta etapa do projeto, que dá continuidade à fase anterior, será realizada uma expansão com a implementação de servidores dedicados para cada departamento. O acesso a esses servidores será restrito aos respectivos departamentos, por meio da configuração de uma ACL estendida no roteador, permitindo apenas o tráfego essencial e bloqueando qualquer comunicação não autorizada.

A partir daqui seguirei as instruções indicadas pelo professor para essa nova atividade prática.

Insira três servidores na rede da empresa para atuarem como repositórios de cada um dos seus departamentos.

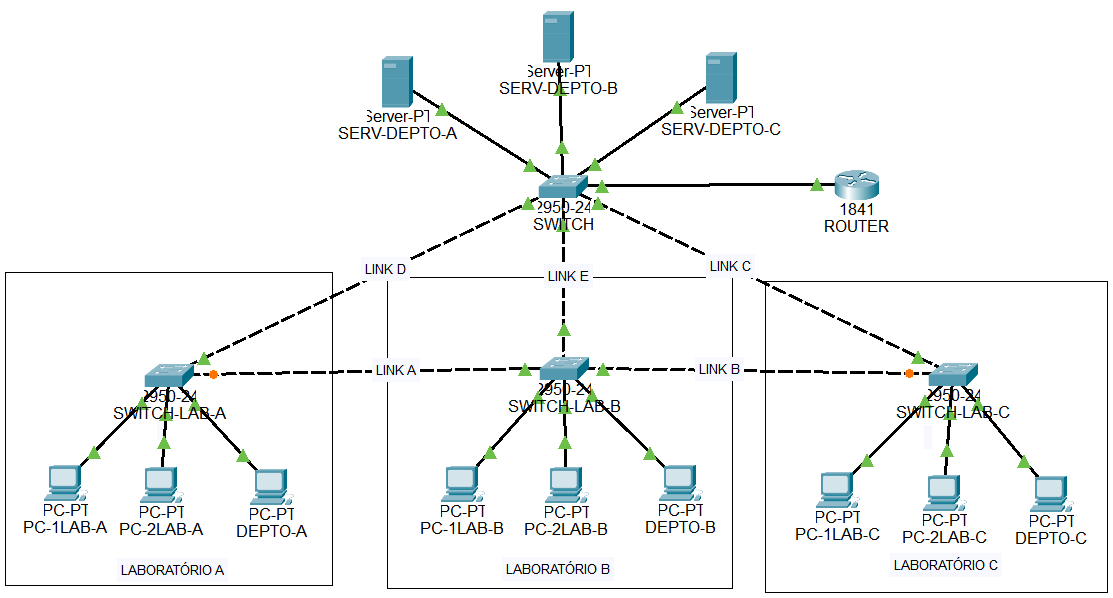

- A topologia da rede, após inserir os três servidores, ficou assim:

- A topologia da rede, após inserir os três servidores, ficou assim:

Configure uma VLAN dedicada aos servidores na rede.

- Criando as VLANs exclusivas correspondente a cada servidor:

- SWITCH > CLI

Switch>enable Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 50 Switch(config-vlan)#name serv-depto-a Switch(config-vlan)#exit Switch(config)#vlan 60 Switch(config-vlan)#name serv-depto-b Switch(config-vlan)#exit Switch(config)#vlan 70 Switch(config-vlan)#name serv-depto-c Switch(config-vlan)#exit Switch(config)#

- SWITCH > CLI

- Configurando as portas Fa0/5, Fa0/6 e Fa07 para operar em suas respectiva VLAN.

- SWITCH > CLI

Switch>enable Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#interface Fa0/5 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 50 Switch(config-if)#exit Switch(config)#interface Fa0/6 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 60 Switch(config-if)#exit Switch(config)#interface Fa0/7 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 70 Switch(config-if)#exit Switch(config)#

- SWITCH > CLI

- Incluindo essas VLANs nos Switches LAB-A, LAB-B e LAB-C:

- SWITCH-LAB-A > CLI

Switch>enable Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 50 Switch(config-vlan)#name serv-depto-a Switch(config-vlan)#exit Switch(config)#vlan 60 Switch(config-vlan)#name serv-depto-b Switch(config-vlan)#exit Switch(config)#vlan 70 Switch(config-vlan)#name serv-depto-c Switch(config-vlan)#exit Switch(config)#exit Switch#

Repeti esse processo nos Switches LAB-B e LAB-C.

- SWITCH-LAB-A > CLI

- Criando as VLANs exclusivas correspondente a cada servidor:

Atribua uma sub-rede exclusiva aos servidores de modo eficiente. Neste caso, adote o endereçamento estático.

- Configurando as subinterfaces no ROUTER para que a rede opere nas VLANs 50, 60 e 70 também.

- Antes de iniciar, vale uma observação importante: os endereçamentos IP foram definidos a partir do 172.16.8.1. Isso porque, ao configurar as VLANs, optei por começar a numeração a partir da VLAN 5, pulando um valor para organizar melhor a sequência. Com isso, as VLANs utilizadas foram: 10, 20, 30, 50, 60 e 70. Seguindo essa lógica de salto — por exemplo, da VLAN 30 para a 50 — mantive a mesma estrutura nas subinterfaces do roteador, passando de Fa0/0.3 diretamente para Fa0/0.5.

- ROUTER > CLI

Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#interface Fa0/0.5 Router(config-subif)#encapsulation dot1Q 50 Router(config-subif)#ip address 172.16.8.1 255.255.254.0 Router(config-subif)#exit Router(config)#interface Fa0/0.6 Router(config-subif)#encapsulation dot1Q 60 Router(config-subif)#ip address 172.16.10.1 255.255.254.0 Router(config-subif)#exit Router(config)#interface Fa0/0.7 Router(config-subif)#encapsulation dot1Q 70 Router(config-subif)#ip address 172.16.12.1 255.255.254.0 Router(config-subif)#exit Router(config)#exit Router#

- Configurando as subinterfaces no ROUTER para que a rede opere nas VLANs 50, 60 e 70 também.