Olá Pedro, tudo bem?

Sinto muito pela demora no retorno!

Com o protocolo 802.11 do Instituto de Engenheiros Eletricistas e Eletrônicos (IEEE 802.11), a rede sem fio se tornou relativamente mais segura do que a rede cabeada. Pois, com ele foi estabelecido permissões de acesso com um quadro de endereços MAC para o Access Point, o Remote Authentication Dial In User Service (RADIUS) que fornece gerenciamento centralizado de Autenticação, Autorização e Contabilização, bem como a possibilidade de filtrar os endereços MAC.

Portanto, de acordo com a Cisco, o ataque de MAC flooding sem fio não teria êxito, pois o tráfego do Access Point ocorre apenas em usuários ou endereços MAC conhecidos.

Assim, na tentativa de inundação com endereços MAC (MAC flooding), o quadro do Access Point (AP) iria ser preenchido de maneira aleatória com endereços que não são conhecidos, consequentemente, o AP iria descartá-los, fazendo uma certa proteção do Switch.

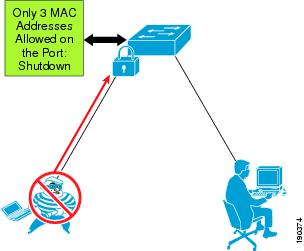

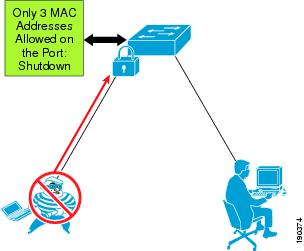

Segue um exemplo da documentação da Cisco, onde está representado um usuário conectado via wireless à um Access Point, juntamente com um possível hacker que por sua vez, teve a tentativa de ataque mal sucedida.

Tradução balão do Access Point: Apenas 3 endereços MAC permitidos na porta: desligamento.

Fonte: Documentação da Cisco

Porém, nesse caso, pode ocorrer um ataque DOS (que você verá na aula 3) se a porta do Switch for configurada para desligar frente à uma violação, fazendo com que todos os usuários conectados ao AP perdem a conectividade de rede. Para evitar isso, a Cisco recomenda a não habilitar a segurança da porta no switch, caso ele esteja conectado a um AP.

Espero que tenha ajudado e qualquer coisa, estamos à disposição!

Abraços e bons estudos! 😄

Caso este post tenha lhe ajudado, por favor, marcar como solucionado ✓.Bons Estudos!