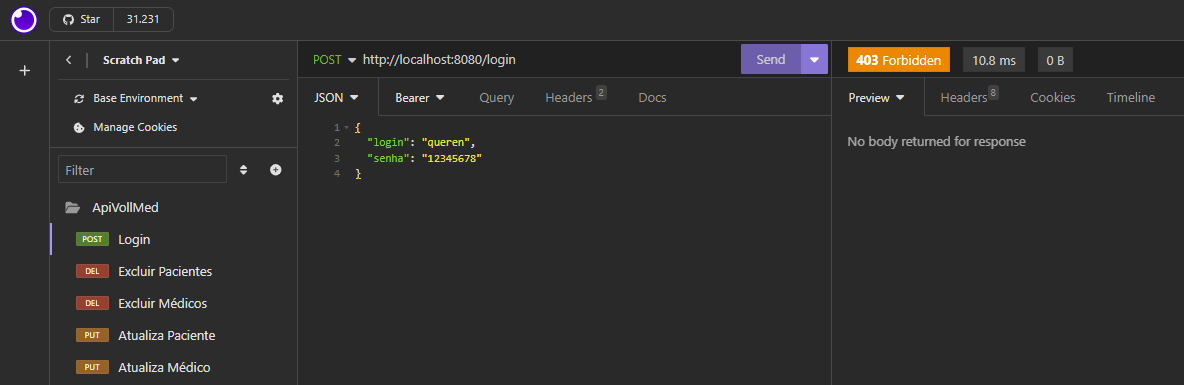

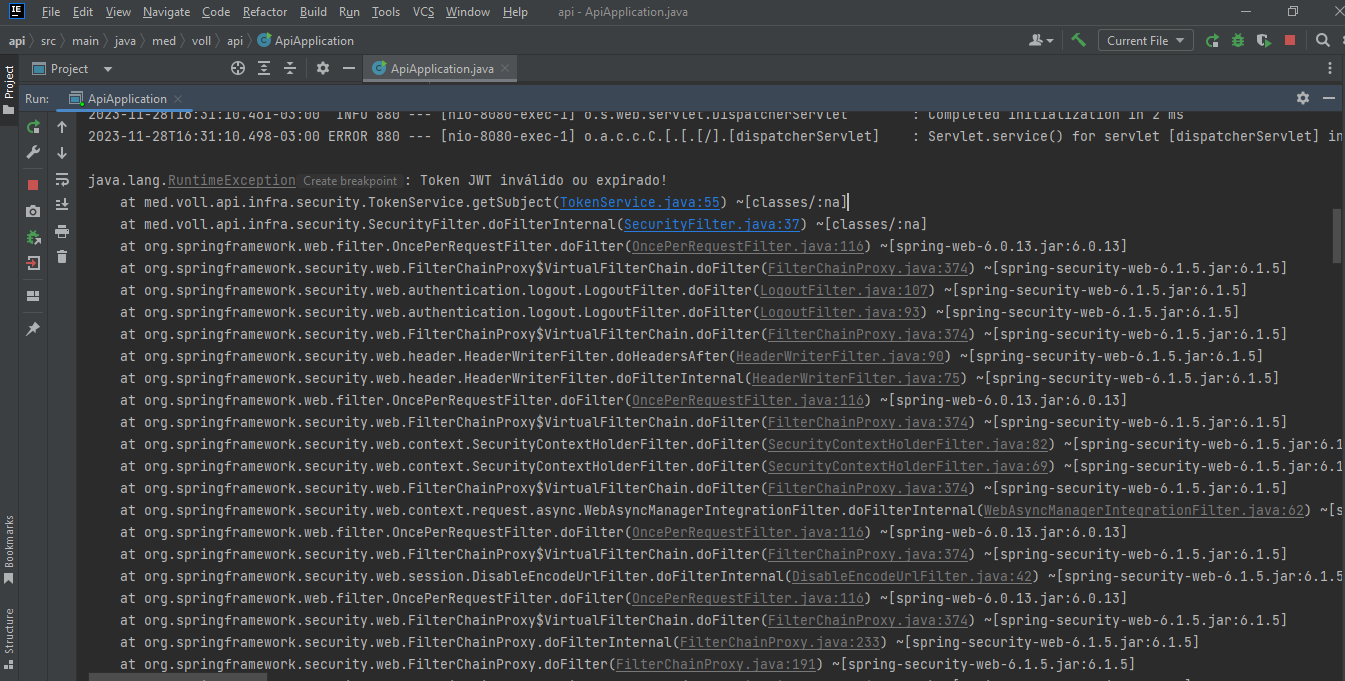

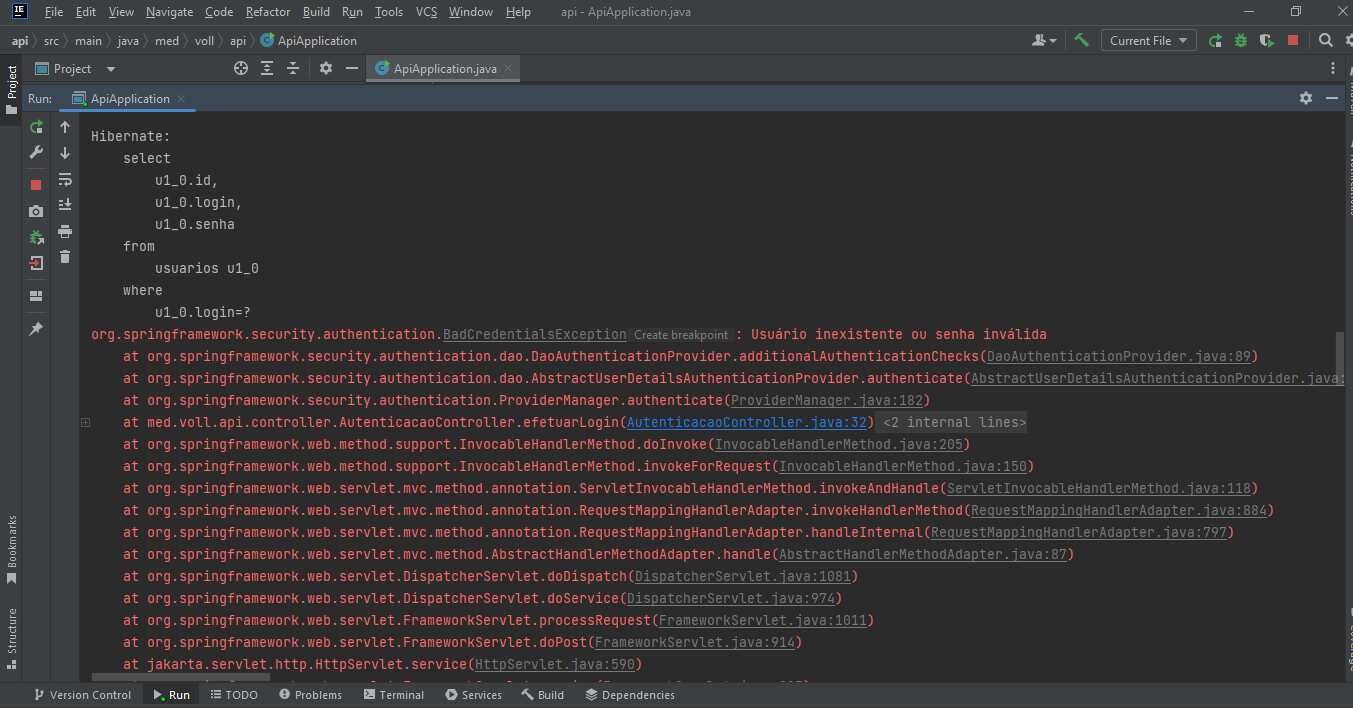

Boa Tarde! Ao iniciar o curso 3 e criar os arquivos padrão da classe "Consultas" o meu projeto deu vários erros e por isso eu voltei os arquivos do curso anterior, apaguei o banco e criei a base de novo, porém agora o estou com erros de "Token JWT inválido ou expirado!" (Quando habilito o Bearer), e quando desabilitado aparece usuário ou senha incorretos/inexistentes.

Fiz o seguinte insert no banco (diretamente pelo workbench): INSERT INTO USUARIOS VALUES (1, "queren", "$2a$10$Y50UaMFOxteibQEYLrwuHeehHYfcoafCopUazP12.rqB41bsolF5.")

Classe Autenticação Controller

package med.voll.api.controller;

import jakarta.validation.Valid;

import med.voll.api.domain.usuario.DadosAutenticacao;

import med.voll.api.domain.usuario.Usuario;

import med.voll.api.infra.security.DadosTokenJWT;

import med.voll.api.infra.security.TokenService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.http.ResponseEntity;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.Authentication;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

@RequestMapping("/login")

public class AutenticacaoController {

@Autowired

private AuthenticationManager manager;

@Autowired

private TokenService tokenService;

@PostMapping

public ResponseEntity efetuarLogin(@RequestBody @Valid DadosAutenticacao dados) {

try {

var authenticationToken = new UsernamePasswordAuthenticationToken(dados.login(), dados.senha());

var authentication = manager.authenticate(authenticationToken);

var tokenJWT = tokenService.gerarToken((Usuario) authentication.getPrincipal());

return ResponseEntity.ok(new DadosTokenJWT(tokenJWT));

} catch (Exception e) {

e.printStackTrace();

return ResponseEntity.badRequest().body(e.getMessage());

}

}

}