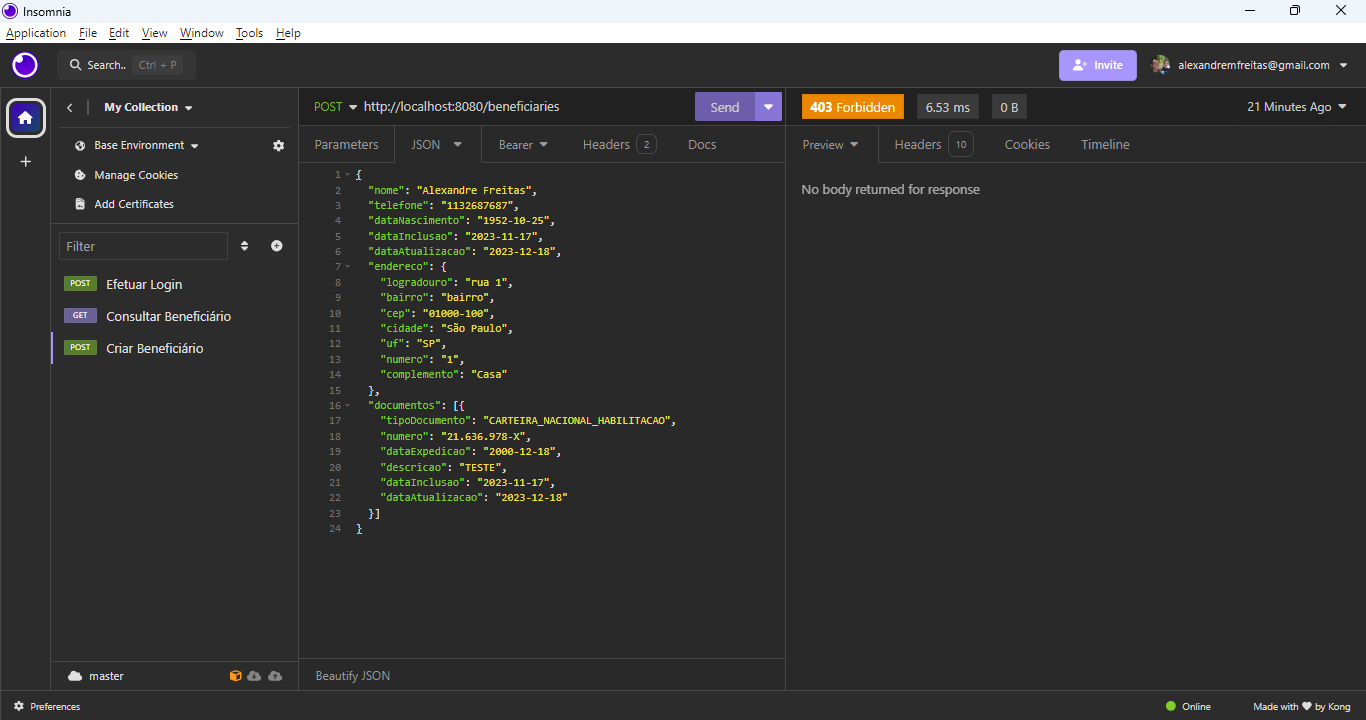

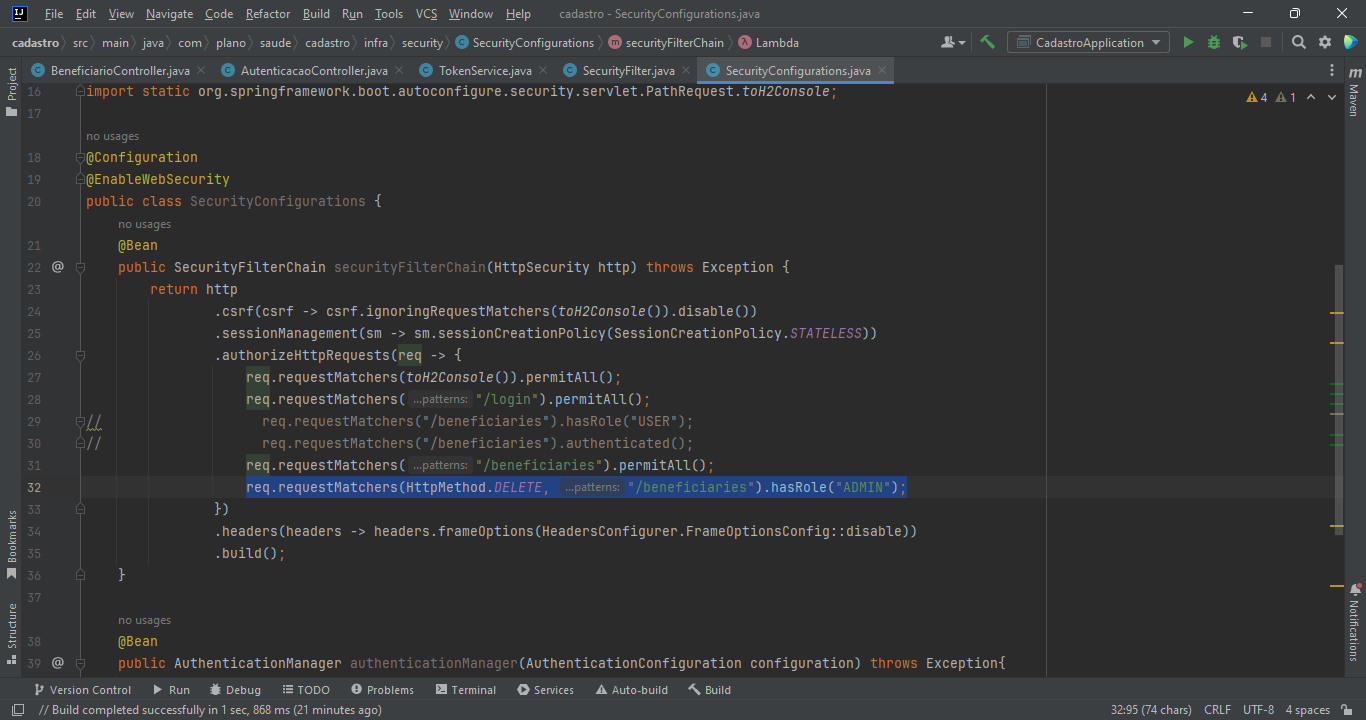

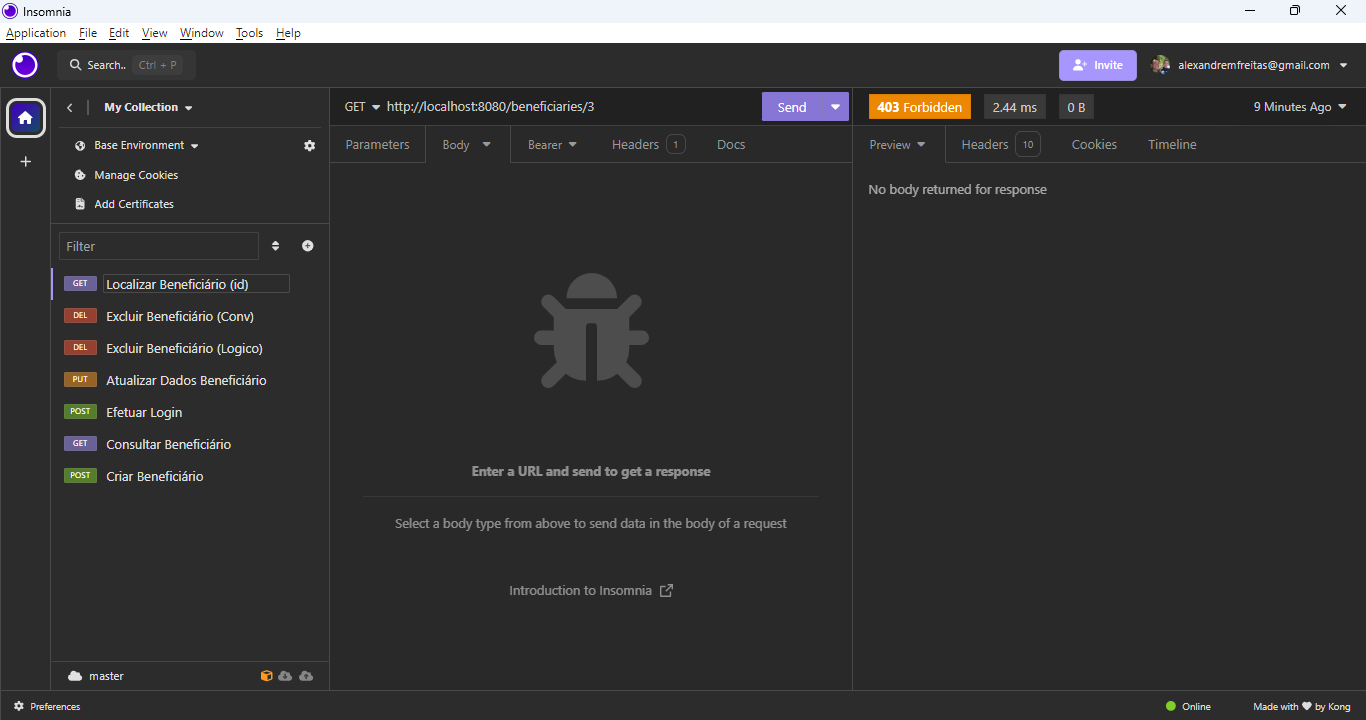

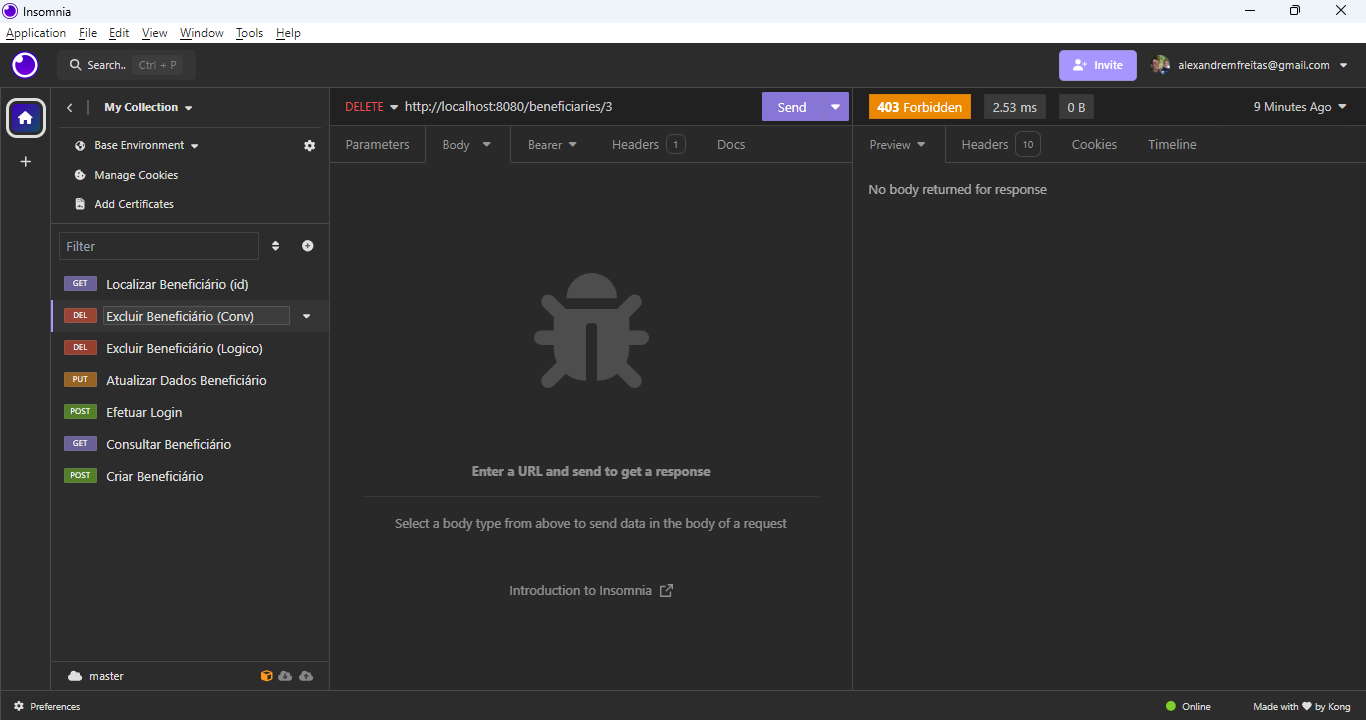

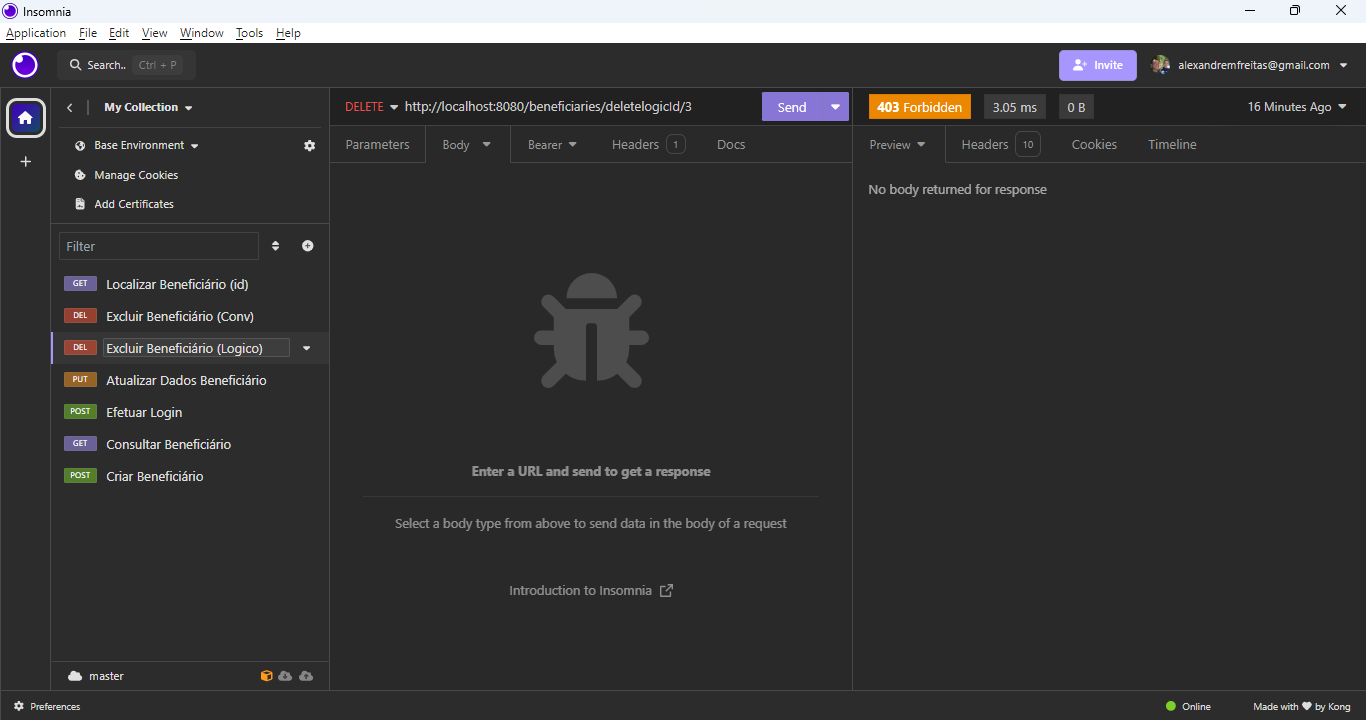

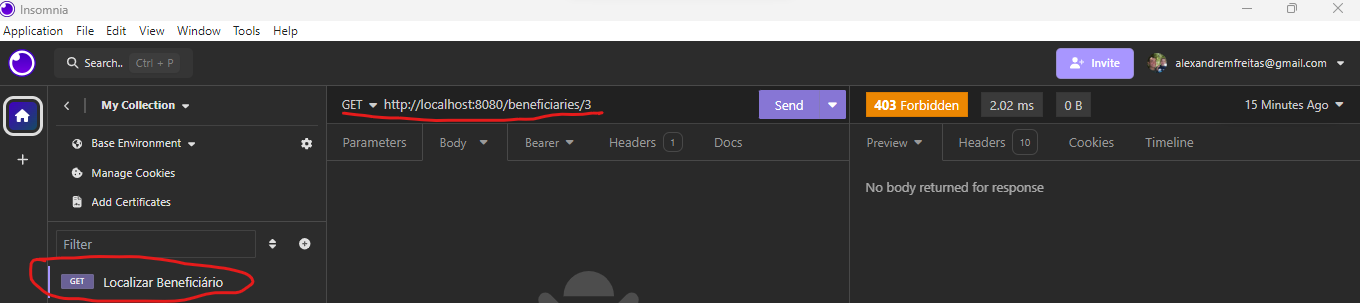

Então, para excluir o registro continua não funcionando, mas no stacktrace mostra que montou a query do hibernate quando executa. O mesmo problema acontece quando eu tento fazer a consulta (GET) passando o id, que eu criei depois, no Insomnia.

Hibernate:

select

u1_0.id,

u1_0.login,

u1_0.password

from

usuarios u1_0

where

u1_0.login=?

Hibernate:

insert

into

beneficiarios

(ativo, dataAtualizacao, dataInclusao, dataNascimento, bairro, cep, cidade, complemento, logradouro, numero, uf, nome, telefone, id)

values

(?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, default)

Hibernate:

insert

into

documentos

(ativo, beneficiario_id, dataAtualizacao, dataExpedicao, dataInclusao, descricao, numero, tipoDocumento, id)

values

(?, ?, ?, ?, ?, ?, ?, ?, default)

Hibernate:

select

u1_0.id,

u1_0.login,

u1_0.password

from

usuarios u1_0

where

u1_0.login=?

Hibernate:

insert

into

beneficiarios

(ativo, dataAtualizacao, dataInclusao, dataNascimento, bairro, cep, cidade, complemento, logradouro, numero, uf, nome, telefone, id)

values

(?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, default)

Hibernate:

insert

into

documentos

(ativo, beneficiario_id, dataAtualizacao, dataExpedicao, dataInclusao, descricao, numero, tipoDocumento, id)

values

(?, ?, ?, ?, ?, ?, ?, ?, default)

Hibernate:

insert

into

documentos

(ativo, beneficiario_id, dataAtualizacao, dataExpedicao, dataInclusao, descricao, numero, tipoDocumento, id)

values

(?, ?, ?, ?, ?, ?, ?, ?, default)

Hibernate:

select

u1_0.id,

u1_0.login,

u1_0.password

from

usuarios u1_0

where

u1_0.login=?

Hibernate:

select

b1_0.id,

b1_0.ativo,

b1_0.dataAtualizacao,

b1_0.dataInclusao,

b1_0.dataNascimento,

b1_0.bairro,

b1_0.cep,

b1_0.cidade,

b1_0.complemento,

b1_0.logradouro,

b1_0.numero,

b1_0.uf,

b1_0.nome,

b1_0.telefone

from

beneficiarios b1_0

where

b1_0.ativo

order by

b1_0.nome

offset

? rows

fetch

first ? rows only

Hibernate:

select

d1_0.beneficiario_id,

d1_0.id,

d1_0.ativo,

d1_0.dataAtualizacao,

d1_0.dataExpedicao,

d1_0.dataInclusao,

d1_0.descricao,

d1_0.numero,

d1_0.tipoDocumento

from

documentos d1_0

where

d1_0.beneficiario_id=?

Hibernate:

select

d1_0.beneficiario_id,

d1_0.id,

d1_0.ativo,

d1_0.dataAtualizacao,

d1_0.dataExpedicao,

d1_0.dataInclusao,

d1_0.descricao,

d1_0.numero,

d1_0.tipoDocumento

from

documentos d1_0

where

d1_0.beneficiario_id=?

Hibernate:

select

d1_0.beneficiario_id,

d1_0.id,

d1_0.ativo,

d1_0.dataAtualizacao,

d1_0.dataExpedicao,

d1_0.dataInclusao,

d1_0.descricao,

d1_0.numero,

d1_0.tipoDocumento

from

documentos d1_0

where

d1_0.beneficiario_id=?

Hibernate:

select

d1_0.beneficiario_id,

d1_0.id,

d1_0.ativo,

d1_0.dataAtualizacao,

d1_0.dataExpedicao,

d1_0.dataInclusao,

d1_0.descricao,

d1_0.numero,

d1_0.tipoDocumento

from

documentos d1_0

where

d1_0.beneficiario_id=?

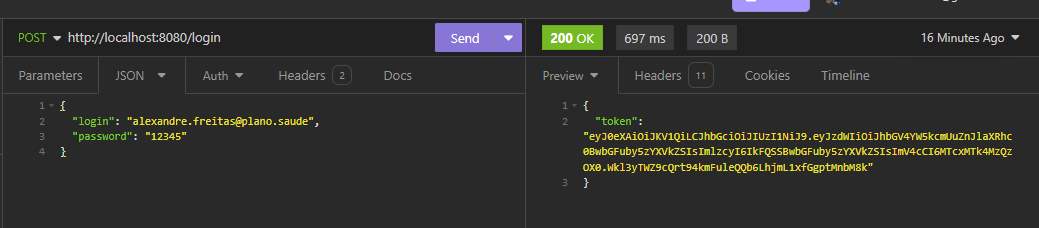

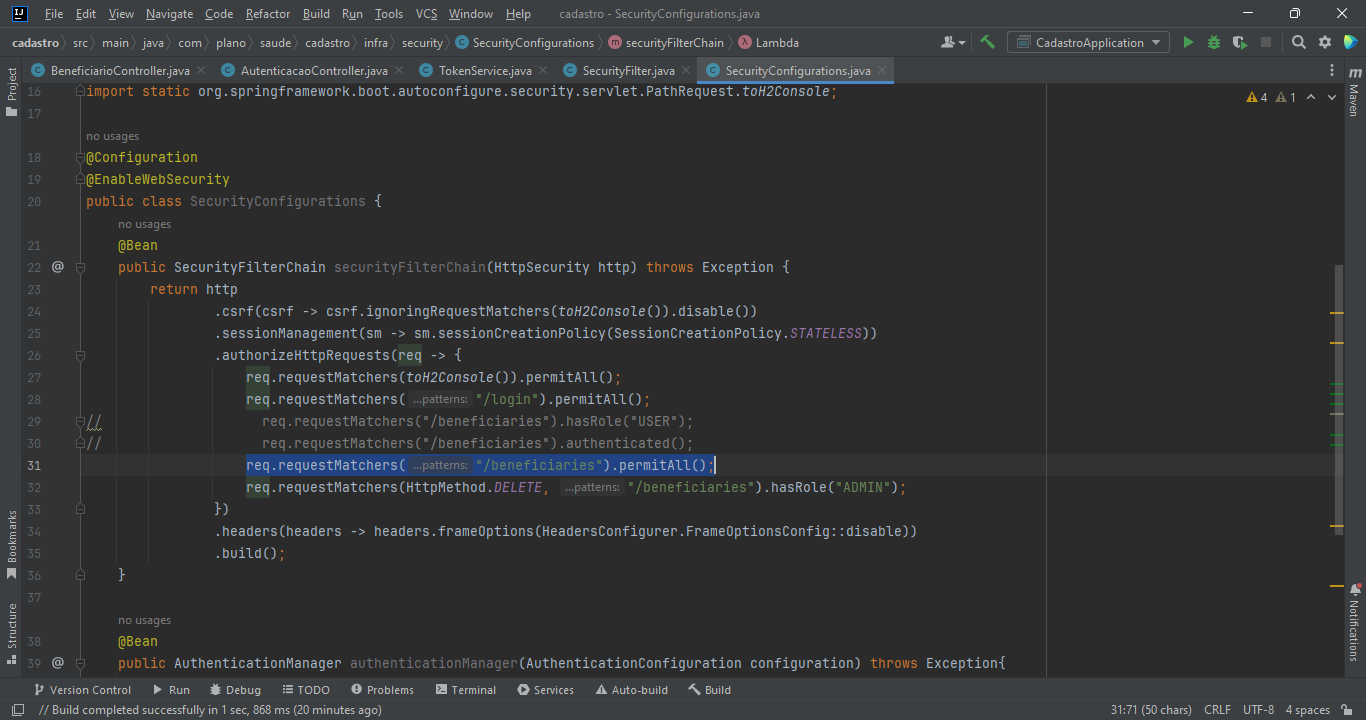

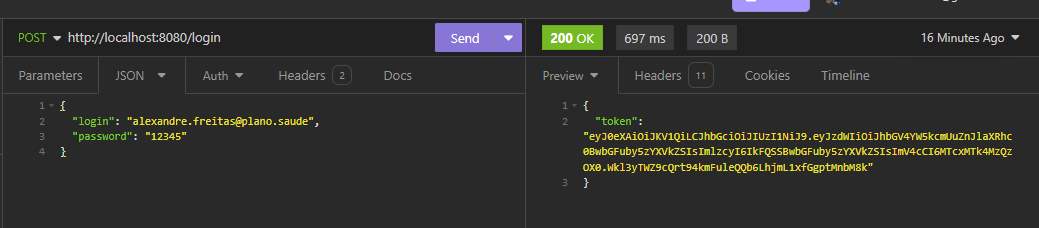

Quando eu gero o token, o usuário que eu criei no Banco foi apenas este. Então é este usuário que eu devo alterar na role?

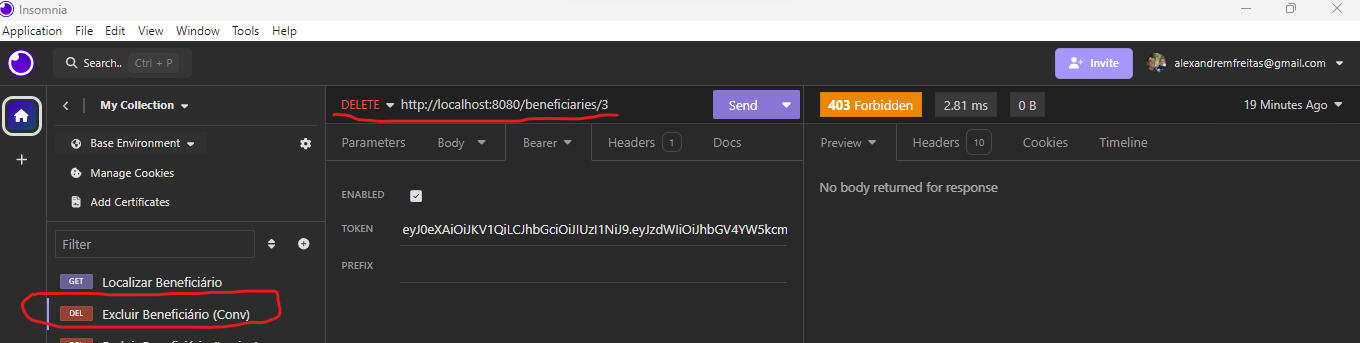

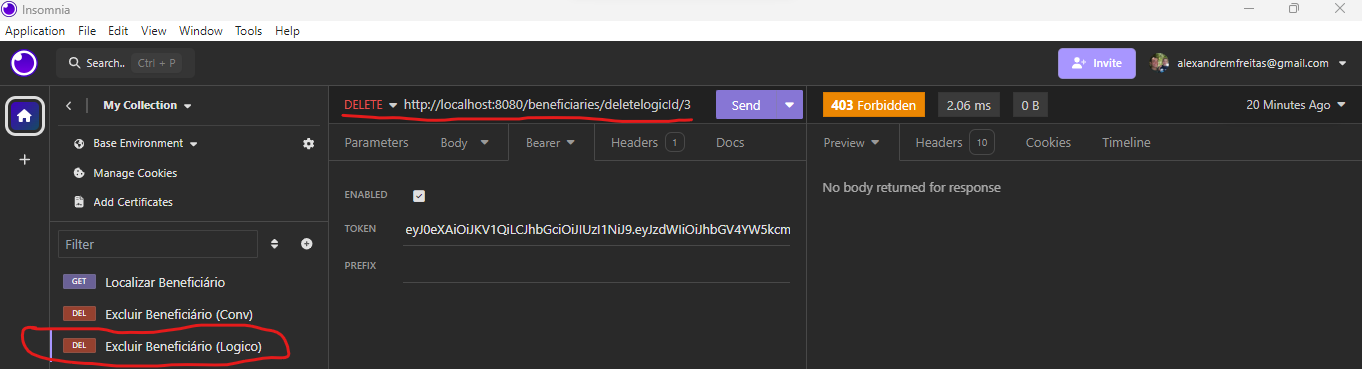

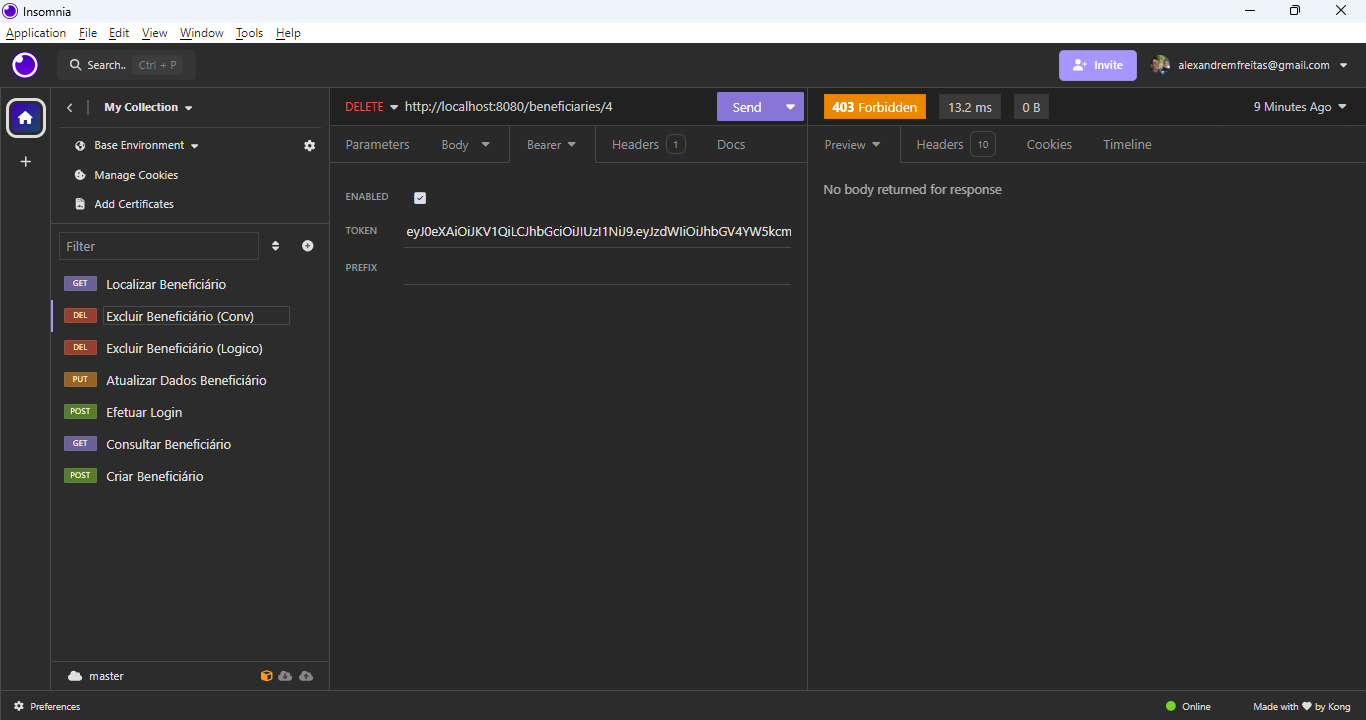

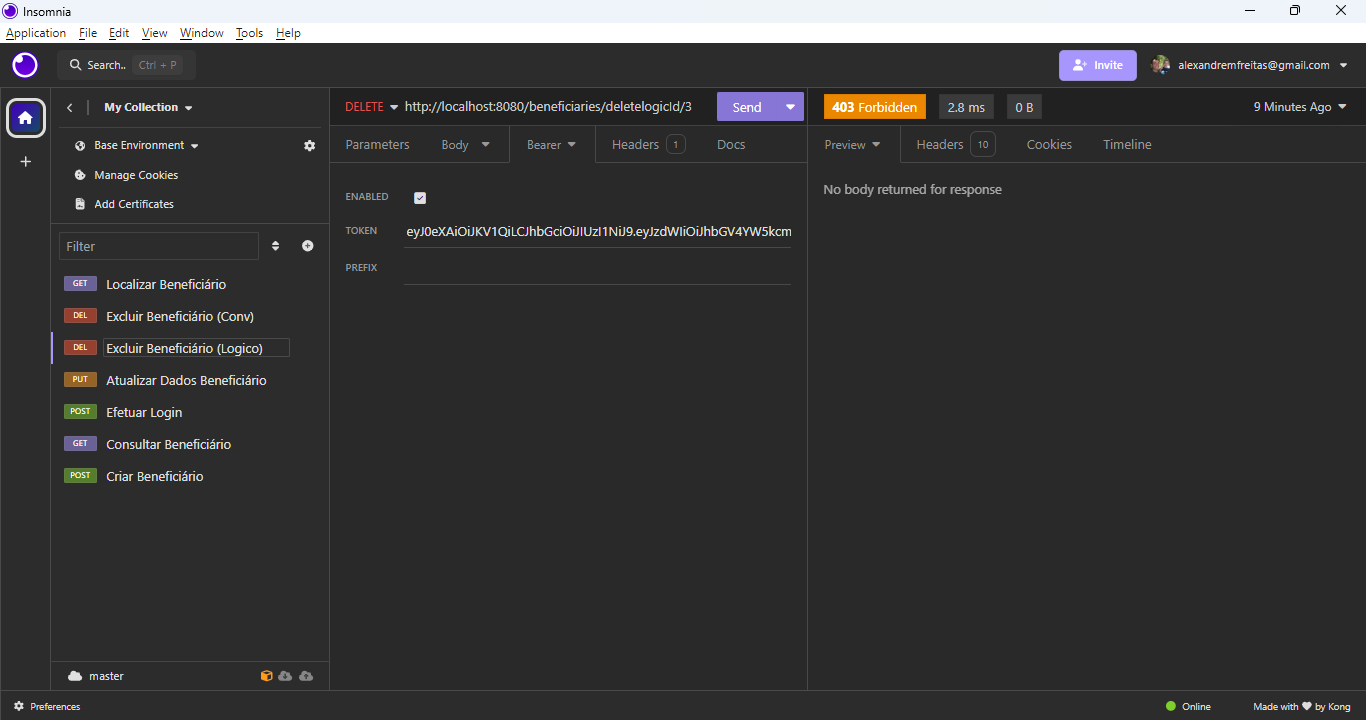

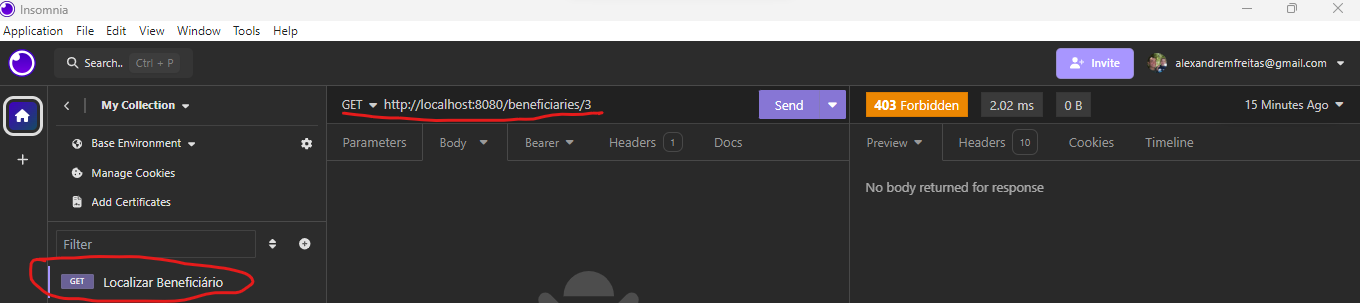

Erros de requisição:

Fazendo consulta, passando id:

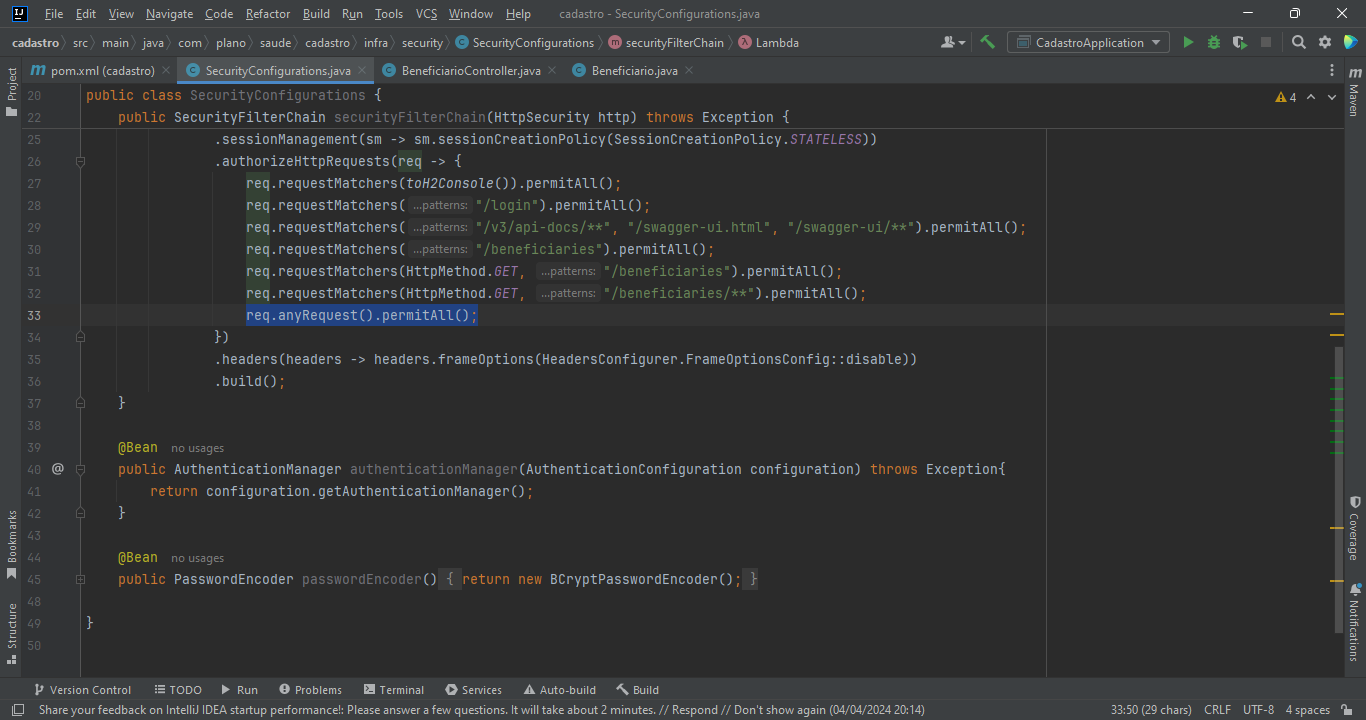

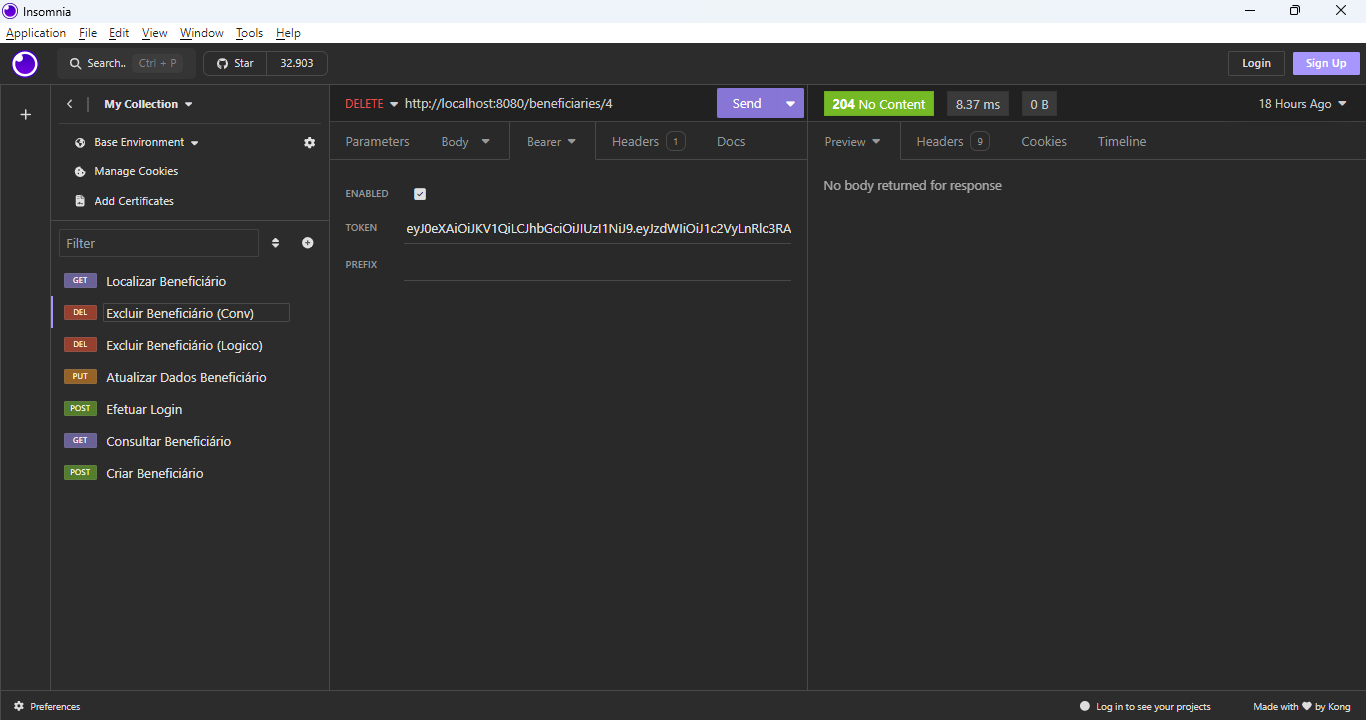

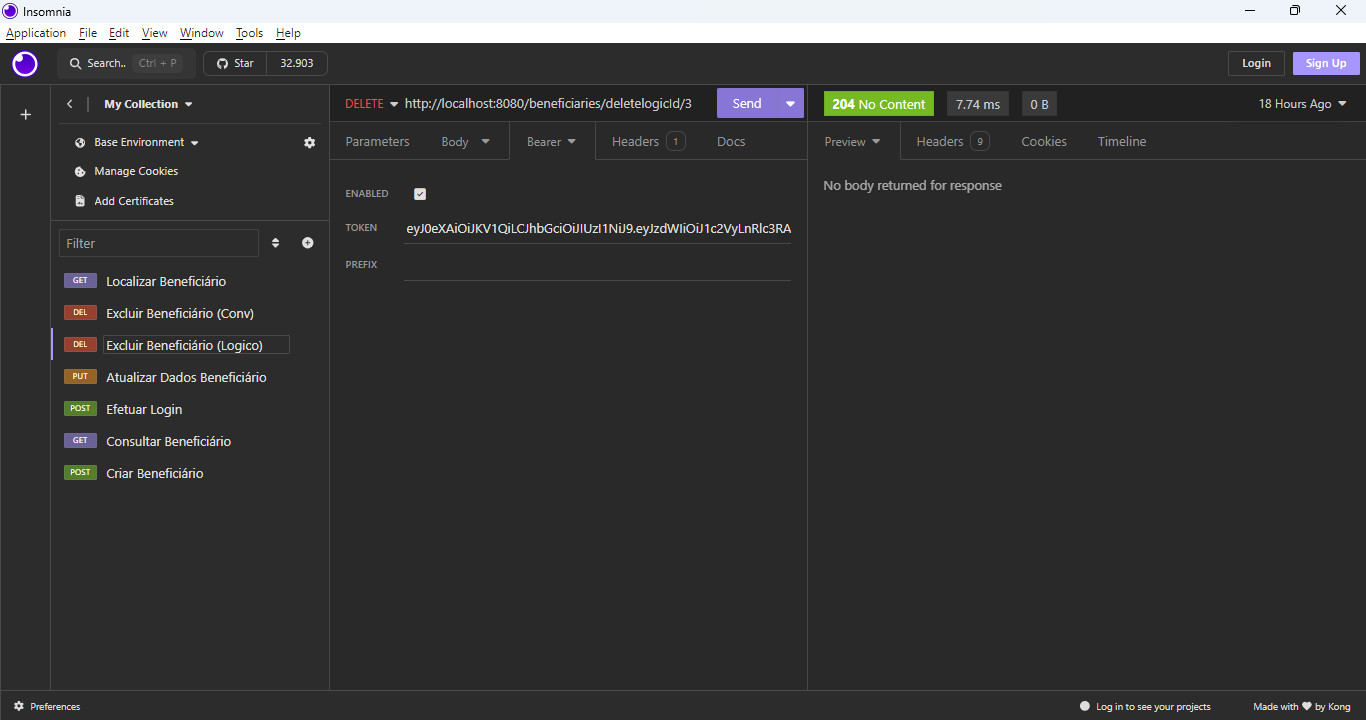

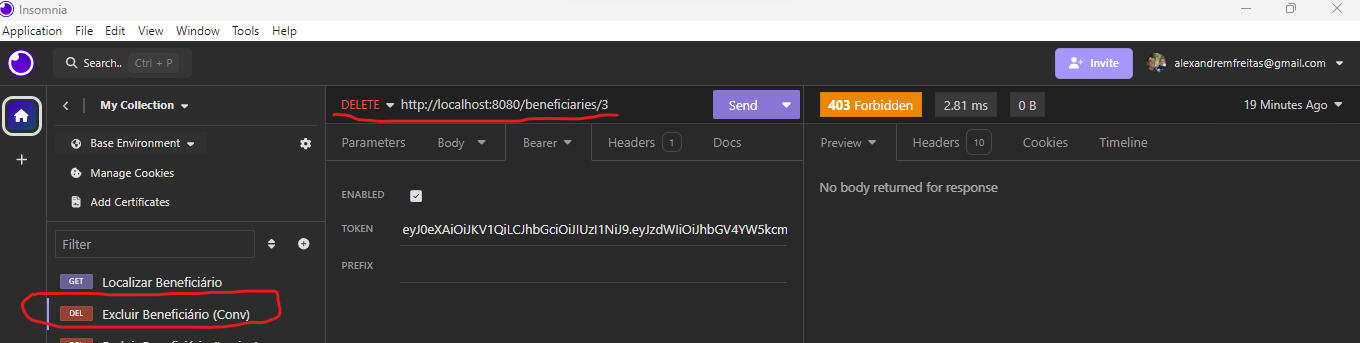

Ações diferentes que criei para excluir (em ambas estou passando o token):

Ações diferentes que criei para excluir (em ambas estou passando o token):

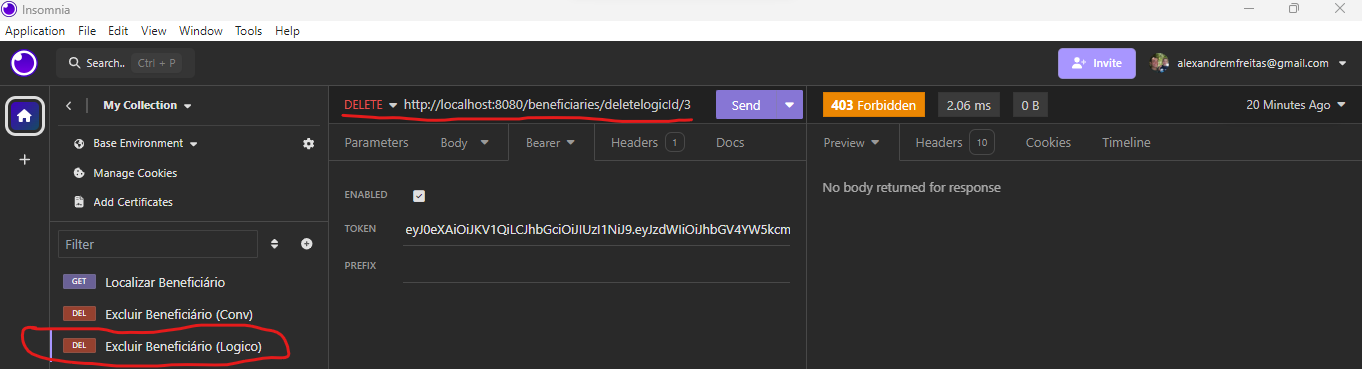

Ações diferentes que criei para excluir (em ambas estou passando o token):

Ações diferentes que criei para excluir (em ambas estou passando o token):