Cyber Segurança & Extras

Plano de estudo ainda em construção. A ideia é seguir uma trilha de conhecimento geral, porque depois pode-se seguir especificamente a área de melhor interesse dentro de cybersegurança.

O plano de estudo abaixo foi organizado pensando em alguém que ta realmente começando, partindo do básico de infra e redes, indo para sistemas operacionais até chegar em cybersegurança. Muitos conhecimentos de DevOps são úteis, então ao final adicionei alguns conteúdos dessa área.

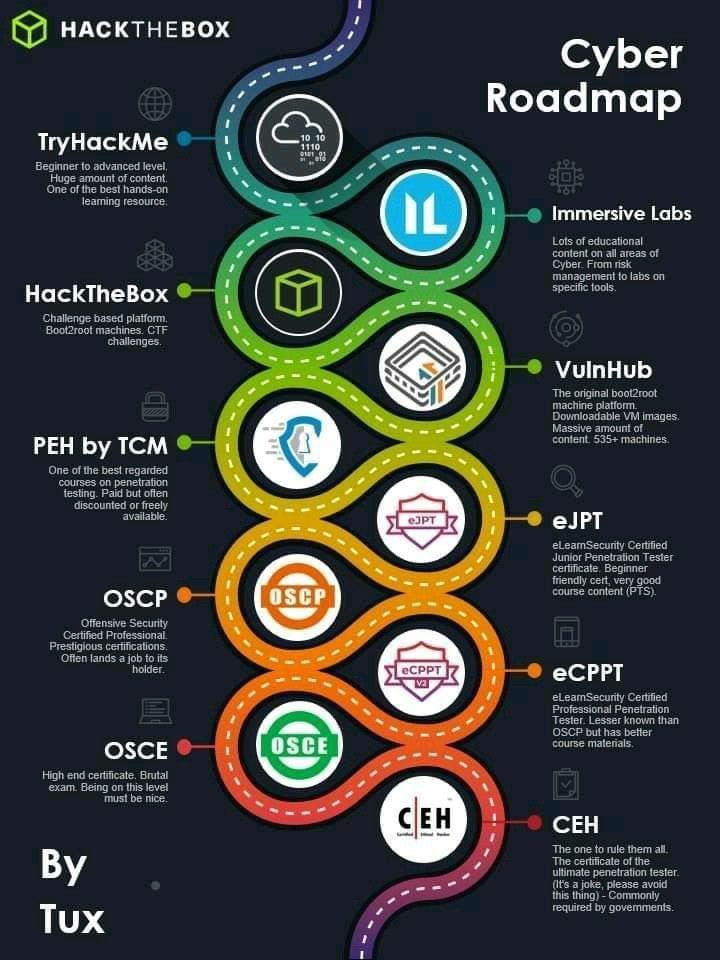

Utilizei como parâmetro de organização o roadmap abaixo.

- Roadmap: https://roadmap.sh/cyber-security

Mas a maior indicação que eu poderia dar é: não se limitem a esta plataforma de aprendizado. Existem muitas plataformas bacanas, mas a que eu destacaria é o TryHackMe.

Como indicação de outras plataformas, a depender da sua maturidade de conhecimento, sugiro as indicações abaixo:

Planos de estudo são sequências de cursos e outros conteúdos criados por alunos e alunas da Alura para organizar seus estudos. Siga planos que te interessem ou crie o seu próprio.

Passo a passo

-

1

Conteúdo do plano

-

Curso Arquitetura de computadores: por trás de como seu programa funciona

-

Curso Redes onboarding: uma perspectiva prática

-

Artigo O modelo OSI e suas camadas

-

Artigo O que é UDP e TCP? Entenda quais as diferenças e como funciona cada Protocolo

-

Formação Redes de computadores

-

Curso Redes parte 1: conceitos e prática

-

Curso Redes parte 2: montando um projeto do cliente até o provedor de serviços

-

Curso Redes parte 3: defina as listas de controle e políticas de acesso de usuários

-

Curso Redes parte 4: configuração de protocolos de roteamento e IPv6

-

Curso Redes parte 5: Wi-FI

-

Curso Segurança de redes: protegendo dados com VPNs

-

Artigo DNS: O que é, como funciona e qual escolher?

-

Curso DNS: entenda a resolução de nomes na internet

-

Curso DNS: domine os serviços na nuvem

-

Artigo Modelo de Segurança Zero Trust: entenda como funciona e sua importância

-

Artigo Virtual Hosts, virtualizando vários sites em um mesmo servidor

-

Curso HTTP: entendendo a web por baixo dos panos

-

Curso Firewall ASA: configuração de segurança:

-

Curso NGINX: servidor Web, Proxy Reverso e API Gateway

-

Curso NGINX Parte 2: performance, FastCGI e HTTPS

-

Artigo Sistemas operacionais: conceito e estrutura

-

Artigo VirtualBox e Máquinas Virtuais

-

Formação Começando com Linux

-

Curso Linux Onboarding: usando a CLI de uma forma rápida e prática

-

Curso Linux Onboarding: localizando arquivos e conteúdos

-

Curso Linux Onboarding: obtendo e tratando informações do sistema

-

Curso Linux Onboarding: trabalhe com usuários, permissões e dispositivos

-

Formação Shell Scripting: automatize tarefas

-

Curso Shell Scripting parte 1: scripts de automação de tarefas

-

Curso Shell Scripting parte 2: fazendo monitoramento, agendando tarefas e backup

-

Curso Vim: boas práticas a edição no terminal

-

Curso Expressões regulares: capturando textos de forma mágica

-

Formação PowerShell: automatize suas tarefas

-

Curso PowerShell parte 1: a linguagem de scripting moderna

-

Curso PowerShell parte 2: Sessões, Jobs e Administração Remota

-

Alura+ Criando máquinas virtuais com o VMWare

-

Artigo Protegendo seu servidor com IPTables

-

Artigo Instalando o Browser-sync

-

Formação Cibersegurança

-

Artigo O que é cibersegurança: práticas e as equipes de segurança

-

Alura+ Hacking Ético: o que é e onde surgiu

-

Curso Pentest: explorando vulnerabilidades em aplicações web

-

Curso Segurança de redes: crie um firewall com pfSense e iptables

-

Curso Segurança de redes: conheça as vulnerabilidades de servidores e clientes

-

Curso Segurança de rede: firewall, WAF e SIEM

-

Curso Segurança de rede: proxy reverso, SSH e DNS

-

Curso Modelagem de ameaças: identifique riscos na concepção do software

-

Curso Segurança web em Java: evitando SQL Injection, força bruta e outros ataques

-

Curso Segurança web em Java parte 2: XSS, Mass Assignment e Uploads de arquivos!

-

Formação Segurança Ofensiva

-

Curso Pentest: investigando vulnerabilidades em um servidor de aplicações web

-

Curso Pentest: combinando vulnerabilidades e acessando o Shell

-

Formação Segurança Defensiva

-

Podcast Segurança da Informação – Hipsters Ponto Tech #262

-

Alura+ Como usar o cliente SSH no Cli?

-

Artigo SSH, Telnet e as diferenças para conectar em um servidor

-

Curso Segurança de rede: manipule logs e dashboards

-

Formação Segurança de software com OWASP

-

Curso Segurança Web: vulnerabilidades do seu sistema e OWASP

-

Curso OWASP Top 10: de Injections a Broken Access Control

-

Curso OWASP Top 10: Security misconfiguration, logging e monitoramento

-

Curso OWASP: padrão de verificação de segurança de aplicações

-

Curso OWASP: padrão de verificação de segurança de aplicações V5 a V8

-

Curso OWASP: padrão de verificação de segurança de aplicações V9 a V14

-

Curso OWASP: melhorando a segurança com Clojure

-

Formação Desenvolvimento Seguro

-

Curso Desenvolvimento Seguro: estratégias de segurança para dados de entrada

-

Curso Desenvolvimento Seguro: lidando com erros e logs em uma aplicação

-

Formação Começando em Cloud Computing

-

Artigo Cloud: o que é, História e Guia da computação em nuvem

-

Artigo Entenda o que é o Serviço de Cloud e suas principais funcionalidades

-

Artigo Como armazenar senhas no banco de dados de forma segura

-

Artigo O que é e como usar um gerenciador de senhas?

-

Formação Google Cloud Platform

-

Curso Cloud Onboarding: trabalhando com os principais provedores

-

Curso Cloud Onboarding: conhecendo os principais provedores parte 2

-

Artigo Cloud: falando um pouco sobre Infraestrutura

-

Formação Google Cloud Platform

-

Formação Começando na AWS com Lightsail, EC2, S3, VPC, RDS e DynamoDB

-

Formação Azure

-

Site DevOps - SRE

-

Formação Infraestrutura como código

-

Formação Começando em DevOps

-

Formação DevOps

-

Formação Integração Contínua e Entrega Contínua

-

Formação Aprenda a programar em Python com Orientação a Objetos

-

Formação Python para Data Science

-

Alura+ O que são Data Lakes?

-

Artigo Data Lake vs Data Warehouse

-

Formação Data Warehouse com Data Lake e SQL Server

-

Formação Governança de TI

-

Excluir Trilha de Estudos?

Ao excluir, você não não conseguirá mais visualizar e acessar a Trilha de Estudos criada por você